Программно-аппаратный комплекс (ПАК) Тор

Предназначен для обнаружения сетевых компьютерных атак на компоненты информационной системы, а также для мониторинга соблюдения политики безопасности внутренней сети.

Позволяет выявлять подозрительные действия, которые могут нанести вред наиболее критичным компонентам информационной системы – операционным системам и приложениям, реализующим сетевые сервисы информационной системы.

Используется в автоматизированных информационных системах органов государственного управления и других организаций Российской Федерации, обрабатывающих сведения, составляющие конфиденциальную информацию.

Особенности

Отличительной особенностью ПАК «Тор» как средства обнаружения атак является реализация функций мониторинга соблюдения политики безопасности внутренней сети информационной системы, что обеспечивает его эффективное применение для корпоративных информационных систем.

ПАК «Тор» встраивается в информационную сеть и становится частью комплексной системы ее информационной безопасности.

ПАК «Тор», как система обнаружения атак:

- по способу сбора информации – относится к сетевым СОА;

- по способу выявления опасных воздействий – к системам обнаружения сигнатур (используется метод сигнатурного анализа сетевого трафика).

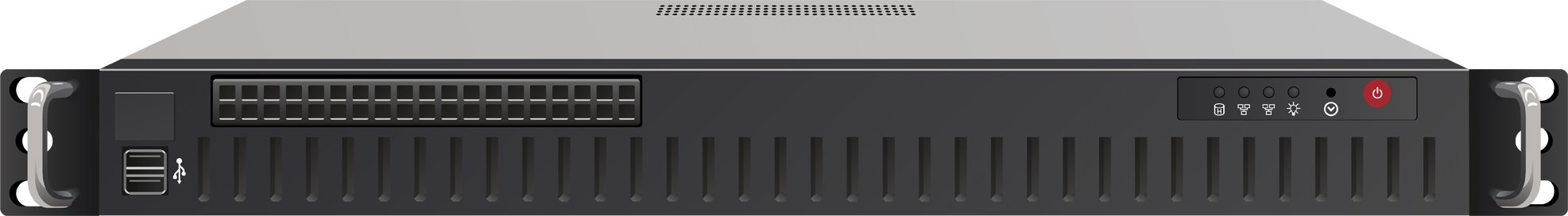

ПАК удовлетворяет стандартам: IEEE 802.2 (Logical Link Control); IEEE 802.3 (CSMA/CD, 10Base-T); 802.3u (1000Base-TX); EIA RS-310-C (монтаж в стойку).

Управление ПАК «Тор», а также его мониторинг осуществляются с консоли управления или удаленно из единого центра безопасности распределенной информационной системы.

В качестве консоли управления может использоваться ПЭВМ, подключенная к ПАК «Тор» одним из следующих способов:

- локально – через COM-порт;

- удаленно при помощи защищенного протокола администрирования.

Подключение консоли управления

к порту локального управления ПАК «Тор» (последовательному асинхронному

COM-порту), осуществляется через нуль-модемный кабель.

Последовательный

асинхронный порт соответствует стандарту EIA RS-232C (DTE-DCE).

ПАК обеспечивает

- сбор данных аудита и параметров функционирования средств, функционирующих в контролируемом сегменте;

- выявление воздействий на контролируемый сегмент IP-сети и факты нарушения (попыток нарушения) политики безопасности на основе анализа сетевого трафика и сканирования контролируемых хостов IP-сети с использованием баз данных сигнатур компьютерных атак и шаблонов штатного функционирования контролируемого сегмента IP-сети;

- сканирование

хостов контролируемого сегмента IP-сети (задается администратором) и выявление:

— функционирования несанкционированных служб (доменов);

— отклонений от штатных режимов работы серверов; - перехват

сетевого трафика контролируемого сегмента IP-сети (задается администратором) и выявление:

— появления несанкционированных хостов или шлюзов в другие сегменты;

— использования несанкционированных протоколов взаимодействия и/или портов;

— отклонений от штатных режимов работы пользователей (клиентов). - реализацию механизмов аутентификации и авторизации пользователей СОА;

- возможность выполнения локального и удалённого обновления программного обеспечения СОА;

- возможность выполнения локального и удалённого обновления базы данных сигнатур компьютерных атак;

- контроль целостности программной части и конфигурации;

- уведомление администратора сети о наступлении заданного множества событий, определяемых шаблонами анализа первичных данных о работе контролируемого сегмента;

- синхронизацию собственного системного времени с общим источником единого времени с использованием сетевого протокола Network Time Protocol (NTP);

- настройку выборочного контроля ресурсов АИС на уровне отдельных объектов сети (ПЭВМ, активное сетевое оборудование).

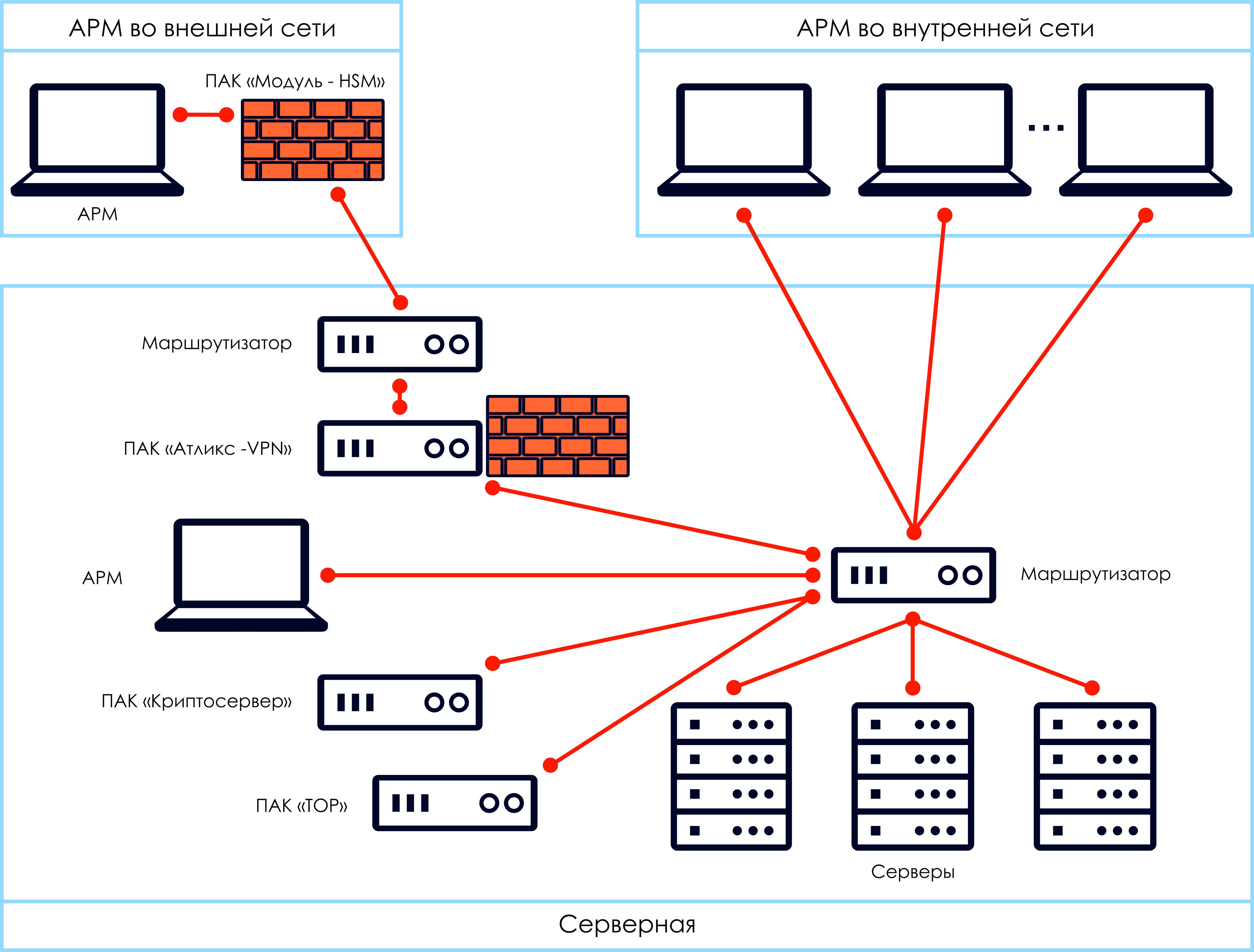

Схема